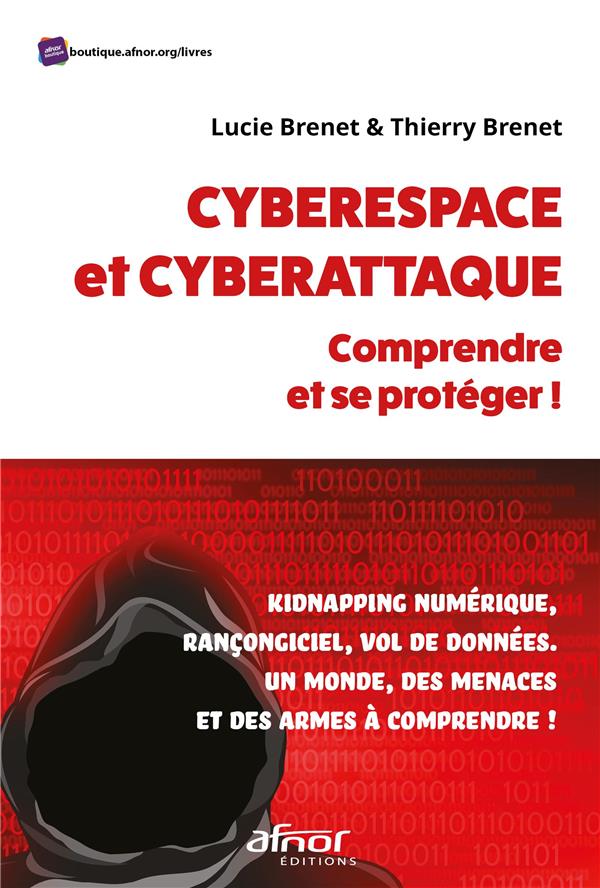

J’ai lu « cyberespace et cyberattaque – comprendre et se protéger ! » de Lucie Brenet et Thierry Brenet. Avec cet article, je termine une série de posts sur la cybersécurité :

Cyberespace et cyberattaque

Auteurs

- Lucie Brenet est titulaire de deux masters de droit, public et privé. En parallèle de ses activités professionnelles, elle a écrit sur les questions « cyber » du RGPD à la gestion des risques cyber.

- Thierry Brenet a exercé différentes activités dans le privé et a enseigné dans le supérieur. Depuis quelques années, sa pratique cyber l’a amené à écrire, à enseigner et à conseiller sur les dangers de ce monde trop souvent méconnu.

Le livre est sous-titré : « Kidnapping numérique, rançongiciel, vol de données. Un monde, des menaces et des armes à comprendre ! »

Plan du livre

Introduction

Partie I Cyber, comme cyberarme, cybercombattant et donc cyberrisques

1 L’arme cyber et son champ de bataille

2 L’utilisation de l’arme cyber

Partie II Après le constat du danger, quelle cyberprotection ?

3 Construire notre protection

4 Le cyberespace, entre droit et doctrines nationales

Conclusion générale

Ver et virus

Je retiens de « Cyberespace et cyberattaque » pas mal de choses.

La mention d’Emotet, présenté par Interpol comme le réseau de Botnet le plus dangereux au monde.

Comme on peut confondre régulièrement vers et virus, les auteurs rappellent « contrairement aux virus, les vers informatiques n’ont pas besoin du support d’un programme pour se développer et se multiplier ».

Ils rappellent la méthode Quntum Insert que j’avais déjà vue lorsque je m’étais intéressé aux fuites de Snowden. C’est un truc assez diabolique. Si on visite un site ou un réseau social (un profil Linkedin, une vidéo Youtube, une page Facebook…), notre demande peut être interceptée, et nous renvoyer sur un site miroir, factice, géré par la NSA, et qui va pouvoir nous envoyer de fausses informations, nous hameçonner …

Ils rappellent aussi que PRISM avait pour but de scanner les communications numériques. Et que XKeyscore était comme un moteur de recherche qui permettait de trouver des informations dans toutes les données collectées par la NSA.

Attaques

Les auteurs citent Fancy Bear ou APT128. Responsable vraisemblablement de l’attaque sur TV5Monde (faussement revendiqué par le Cyber Caliphate pour brouiller les pistes), le parti « En Marche », ou John Podesta, directeur de la campagne d’Hillary Clinton.

Ils évoquent bien sûr Pegasus qui est un logiciel espion zero day et zero click. zero click signifiant que l’on pouvait recevoir un message qui ne nécessitait aucune action de la part de la cible et qui permettait au logiciel de s’installer ! Arme imparable.

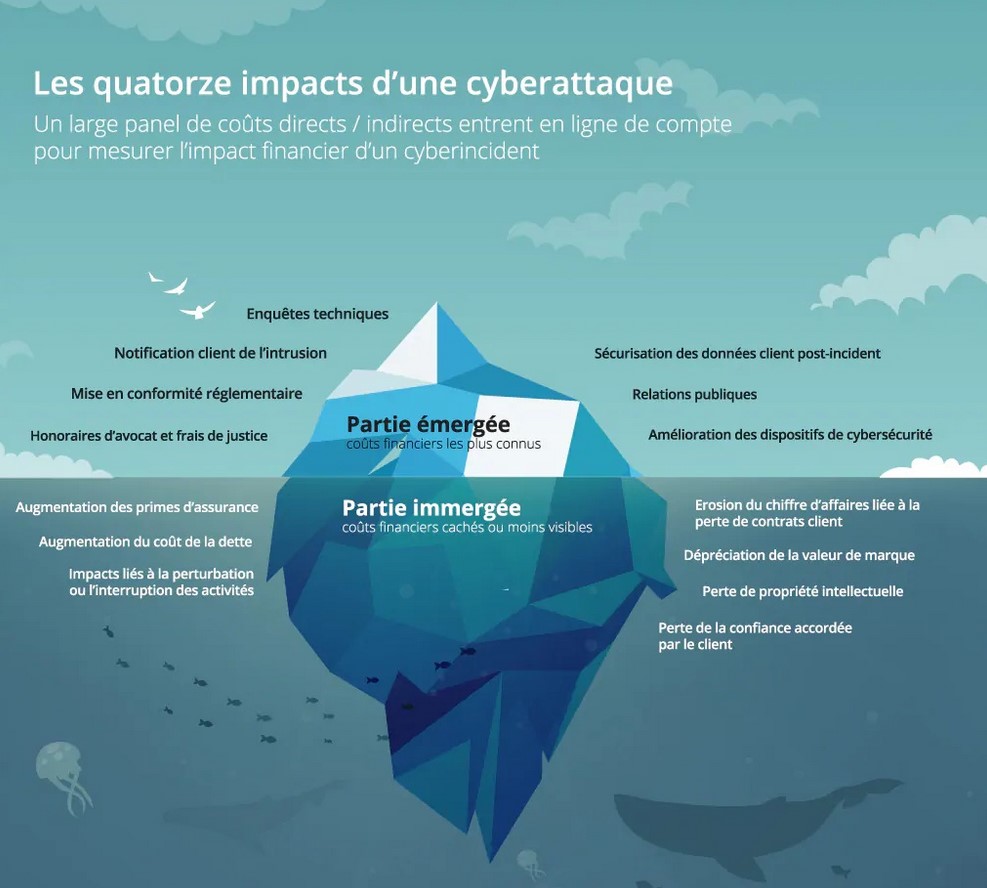

Ils présentent le graphique de Deloitte avec les 14 impacts d’une cyberattaque. Le coût financier n’étant qu’une partie du coût total.

Quelques approximations

Il y a quelques éléments dans « Cyberespace et cyberattaque » qui m’ont piqué les yeux :

Faire face à une demande de rançon

Les auteurs mélangent darknet et darkweb, ce qui me gêne toujours depuis que j’ai lu le livre de Jean-Philippe Rennard.

Ils écrivent que « la première arme créée par un être humain remonte au XIIIe siècle, en Chine » page 30. Ce qui me laisse dubitatif … Je recommande au passage le livre de Georges Frèches.

Ils expliquent qu’il est difficile de ne pas payer une demande de rançon, ce qui est contraire à tous les messages des autorités. On lit par exemple : « En effet, qui ne serait pas prêt à débourser une certaine somme d’argent pour avoir accès à ses données ». Plus loin « Difficile de ne pas régler, sauf à avoir une copie de ses données ».

Chiffre et déchiffrer

Ils mélangent chiffrer et crypter. On dit chiffrer et déchiffrer quand on a les codes. On dit décrypter quand on casse le code.

Dans les bonnes pratiques de protection, ils disent qu’il faut être très vigilant sur les expéditeurs des mails. C’est vrai et c’est faux. Car il est assez simple d’envoyer un mail avec une fausse adresse d’expéditeur.

Solutions françaises

Les auteurs expliquent que les organisations doivent concevoir un plan de secours en cas d’attaque. « Il est possible de recourir à des messageries de secours, des systèmes de visioconférence ou des groupes WhatsApp ». Le petit détail qui pique est de promouvoir WhatsApp plutôt qu’une messagerie plus sécurisée comme Signal ou Olvid (mais il faut que cette messagerie soit préalablement installée par tous, ce qui n’est pas facile à imposer).

Pour finir, n’hésitez pas à consulter nos formations en sécurité :

S1 – Formation surfer anonymement sur Internet

S2 – Formation Sécurité informationnelle et intelligence économique

Le livre « cyberespace et cyberattaque » est édité par l’AFNOR en 2022.

Jérôme Bondu