Exemples des failles de sécurité

J’ai eu le plaisir d’intervenir durant le colloque organisé par décidRH le jeudi 19 septembre 2019. Mon intervention portait sur des « exemples des failles de sécurité facilement exploitables ».

J’ai rappelé les principales failles humaines. Par exemple les envois de mails par erreur. Certaines gaffes se sont révélées lourdes de conséquences, comme lorsqu’en 2015 un membre du comité d’organisation du G20 à Lima a envoyé à des contacts des informations confidentielles sur les chefs d’États participants au sommet.

Le manque de discrétion peut toucher tout le monde. Comme lorsque Mickael Hayden (l’ancien patron de la NSA) s’est fait prendre comme un débutant en train de passer une conversation téléphonique dans un train. Son voisin Tom Matzzie l’a googlisé, a compris qui il était et lui a joué un petit tour.

J’ai rappelé que les concurrents, qui manquent d’éthique, peuvent vous tendre pas mal de pièges : depuis le faux profil sur LinkedIn (ici aussi), en passant par un faux entretien de recrutement (avec la complicité d’un cabinet de chasse de tête), jusqu’aux appels d’offres pipés (avec la complicité d’un client qui va récupérer et donner les réponses des soumissionnaires).

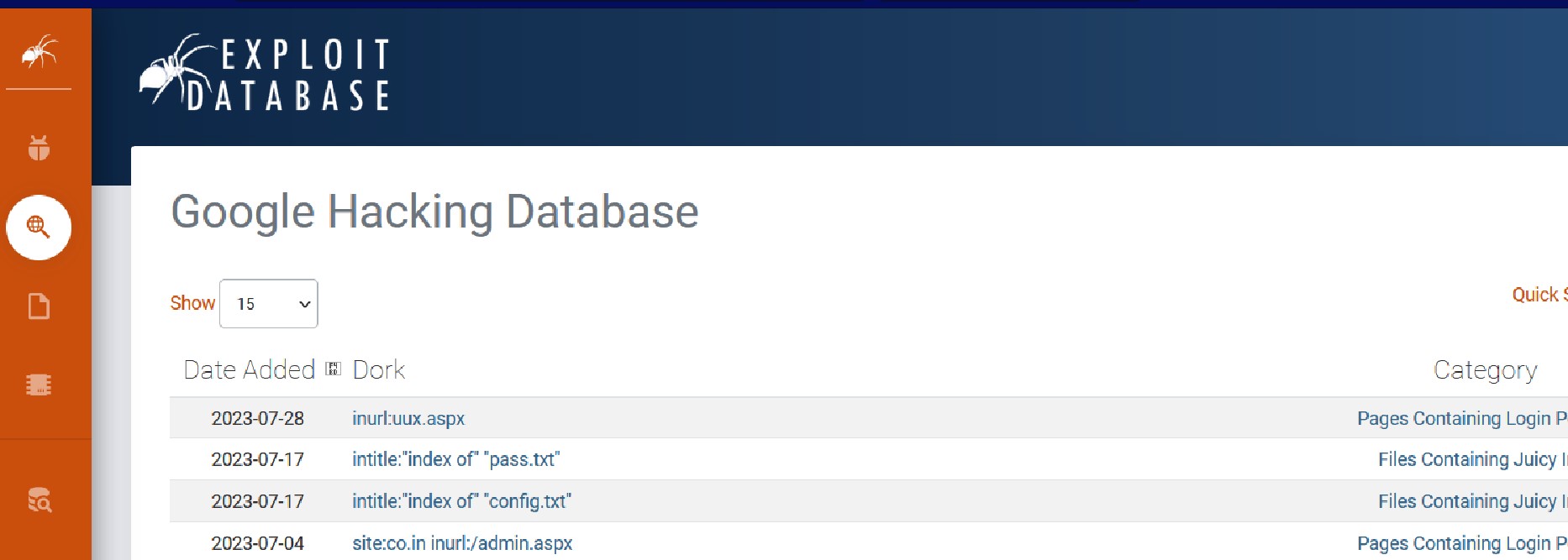

Google dorks

Pour finir, j’ai rappelé que des requêtes malignes sur Google peuvent ramener des choses parfois étonnantes. Ainsi certaines requêtes (appelée Google Dorks) nous ramènent : de listes de contacts, des photos personnelles stockées dans un espace mal sécurisé, des tableaux avec des identifiants et mots de passe, des accès vers des imprimantes ou des caméras de surveillance … On trouve des listes de ces Google Dorks dans le site Exploit DataBase (image en haut d’article). Et elles peuvent servir autant pour la recherche d’informations légitimes, que pour le hacking ou pour faire de l’OSINT.

Je poste ci-dessous quelques images d’une démarche en trois temps.

1/ Utilisation d’une Google Dork pour trouver des caméras de surveillance non sécurisées (image 1). Dans l’adresse URL il y a l’adresse IP.

2/ Location de cette caméra grâce à l’adresse IP (image 2). J’utilise le site Touver-IP. J’obtiens la latitude et longitude.

3/ Localisation précise de cette caméra sur une carte géographique !

Notez bien que je ne présente pas trop les détails de cette démarche dans ce billet, car cela pourrait être utilisé de manière malveillante. Et je précise que toutes les présentations et formations réalisées dans ce cadre ont pour but de sensibiliser à la sécurité informationnelle !

Formations spécialisées

Je présente comment construire ces requêtes dans mes formations sur la veille et sur l’intelligence économique.

C1 – Formation Savoir rechercher et veiller sur Internet.

C2- Formation Tout savoir sur la recherche avec (et sans) Google.

S1 – Formation surfer anonymement sur Internet

S2 – Formation Sécurité informationnelle et intelligence économique

N’hésitez pas aussi à consulter le catalogue complet de mes formations.

Bonne lecture !

Jérôme Bondu